(Публикуем материал ресурса Прамень на случай его блокировки в сети.)

Утечка «файлов Вулкан» раскрывает тактику глобальных и внутренних кибервойск Путина

Перевод статьи Guardian, оригинал — https://www.theguardian.com/technology/2023/mar/30/vulkan-files-leak-reveals-putins-global-and-domestic-cyberwarfare-tactics

Неприметный офис находится на северо-восточной окраине Москвы. Вывеска гласит: «Бизнес-центр». Рядом находятся современные жилые дома и расползающееся старое кладбище, на котором стоят увитые плющом военные мемориалы. В этом районе Петр Великий когда-то тренировал свою могучую армию.

Внутри шестиэтажного здания российским военным помогает новое поколение. Его оружие более современное, чем оружие эпохи Петра Великого: не пики и алебарды, а средства взлома и дезинформации.

Инженеры-программисты, стоящие за этими системами, — сотрудники НТЦ Вулкан. На первый взгляд, это обычная консалтинговая компания по кибербезопасности. Однако утечка секретных файлов компании раскрыла её работу по укреплению возможностей Владимира Путина по ведению кибервойн.

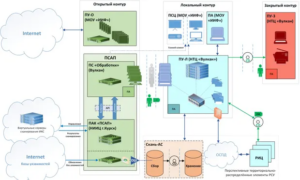

Тысячи страниц секретных документов показывают, как инженеры Вулкана работали на российские военные и разведывательные службы для поддержки хакерских операций, подготовки оперативников перед атаками на национальную инфраструктуру, распространения дезинформации и контроля над сегментами интернета.

Работа компании связана с Федеральной службой безопасности (ФСБ), отечественным шпионским ведомством; оперативными и разведывательными подразделениями вооружённых сил, известными как ГОУ и ГРУ; и СВР, российской организацией внешней разведки.

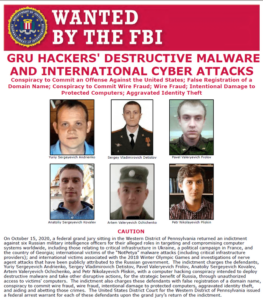

Один из документов связывает инструмент кибератаки Вулкан с печально известной хакерской группой Sandworm, которая, по словам правительства США, дважды вызывала отключения электричества в Украине, срывала Олимпийские игры в Южной Корее и запускала NotPetya, самую экономически разрушительную вредоносную программу в истории. Система под кодовым названием Скан-В (Scan-V) ищет в Интернете уязвимости, которые затем сохраняются для использования в будущих кибератаках.

Другая система, известная как Амезит (Amezit), представляет собой план наблюдения и контроля над Интернетом в регионах, подконтрольных России, а также позволяет осуществлять дезинформацию с помощью поддельных профилей в социальных сетях. Третья система, созданная на базе Вулкан — Кристал-2В (Crystal-2V) — представляет собой программу обучения кибероператоров методам, необходимым для разрушения железнодорожной, воздушной и морской инфраструктуры. В файле с описанием программы говорится следующее: «Уровень секретности обрабатываемой и хранимой информации в продукте — «Совершенно секретно»».

Файлы Вулкан, датированные периодом с 2016 по 2021 год, были обнародованы анонимным информатором, возмущённым войной России в Украине. Такие утечки из Москвы происходят крайне редко. Через несколько дней после вторжения в феврале прошлого года источник обратился в немецкую газету Süddeutsche Zeitung и заявил, что за Вулканом «прячутся» ГРУ и ФСБ.

«Люди должны знать об опасности этого», — сказал информатор. «В связи с событиями в Украине я решил обнародовать эту информацию. Компания поступает плохо, а российское правительство трусливо и ошибается. Я возмущён вторжением в Украину и теми ужасными вещами, которые там происходят. Я надеюсь, что вы сможете использовать эту информацию, чтобы показать, что происходит за закрытыми дверями».

Позднее источник поделился данными и дополнительной информацией с мюнхенским расследовательским стартапом Paper Trail Media. В течение нескольких месяцев журналисты, работающие в 11 СМИ, включая Guardian, Washington Post и Le Monde, расследовали эти файлы в рамках консорциума, возглавляемого Paper Trail Media и Der Spiegel.

Пять западных разведывательных агентств подтвердили, что файлы Вулкан являются подлинными. Компания и Кремль не ответили на многочисленные просьбы о комментарии.

Утечка содержит электронные письма, внутренние документы, планы проектов, бюджеты и контракты. Они дают представление о масштабных усилиях Кремля в киберсфере в то время, когда он ведёт ожесточённую войну против Украины. Неизвестно, использовались ли инструменты, созданные в Вулкан, для реальных атак в Украине или в других странах.

Однако известно, что российские хакеры неоднократно атаковали украинские компьютерные сети, и эта кампания продолжается. С момента прошлогоднего вторжения ракеты Москвы наносили удары по Киеву и другим городам, разрушая важнейшие объекты инфраструктуры и оставляя страну в темноте.

Аналитики говорят, что Россия также вовлечена в постоянный конфликт с тем, кого она воспринимает как своего врага — Западом, включая США, Великобританию, ЕС, Канаду, Австралию и Новую Зеландию, которые разработали свои собственные секретные кибернетические наступательные возможности в рамках гонки цифровых вооружений.

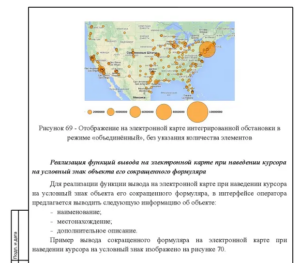

Некоторые документы в утечке содержат наглядные примеры потенциальных целей. Один из них содержит карту с точками по всей территории США. Другой содержит данные об атомной электростанции в Швейцарии.

В одном из документов инженеры рекомендуют России расширить свои возможности за счет использования хакерских инструментов, украденных в 2016 году у Агентства Национальной Безопасности США и размещённых в Интернете.

Джон Халтквист, вице-президент по анализу разведывательной информации в компании по кибербезопасности Mandiant, которая по просьбе консорциума изучила подборку материалов, сказал: «Эти документы свидетельствуют о том, что Россия рассматривает атаки на гражданскую критическую инфраструктуру и манипуляции в социальных сетях как одну и ту же задачу, которая по сути является атакой на волю противника к борьбе».

Что такое Вулкан?

Генеральный директор Вулкан Антон Марков — мужчина средних лет, с подстриженными волосами и тёмными мешками вокруг глаз. Марков основал компанию Вулкан в 2010 году вместе с Александром Иржавским. Оба они — выпускники Санкт-Петербургской военной академии и в прошлом служили в армии, дослужившись до капитана и майора соответственно. «У них были хорошие контакты в этом направлении», — сказал один из бывших сотрудников.

Компания является частью военно-промышленного комплекса России. Этот подпольный мир включает в себя шпионские агентства, коммерческие фирмы и высшие учебные заведения. Специалисты, такие как программисты и инженеры, переходят из одной отрасли в другую; секретные государственные структуры в значительной степени полагаются на опыт частного сектора.

Вулкан был запущен в то время, когда Россия стремительно расширяла свои кибервозможности. Традиционно ФСБ играла ведущую роль в киберпространстве. В 2012 году Путин назначил амбициозного и энергичного Сергея Шойгу министром обороны. Шойгу, отвечающий за войну России в Украине, хотел иметь собственные кибервойска, подчиняющиеся непосредственно ему.

С 2011 года Вулкан получил специальные правительственные лицензии на работу над секретными военными проектами и государственными секретами. Это технологическая компания среднего размера, насчитывающая более 120 сотрудников, около 60 из которых — разработчики программного обеспечения. Неизвестно, сколько частных подрядчиков имеют доступ к таким секретным проектам в России, но, по некоторым оценкам, не более десятка.

Корпоративная культура Вулкан — больше похожа на культуру Силиконовой Долины, чем шпионского агентства. В компании есть футбольная команда, мотивационные электронные письма с советами по фитнесу и празднованию дней рождения сотрудников. Есть даже бодрый лозунг: «Сделаем мир лучше», который звучит в глянцевом рекламном видео.

Вулкан утверждает, что специализируется на «информационной безопасности»; официально его клиентами являются крупные российские государственные компании. Среди них Сбербанк, крупнейший банк страны, национальная авиакомпания «Аэрофлот» и российские железные дороги. «Работа была весёлая. Мы использовали новейшие технологии, — говорит один из бывших сотрудников, который в конце концов ушёл, разочаровавшись в работе, — люди были очень умные. И деньги были хорошие, намного выше стандартной ставки».

Помимо технических знаний, щедрая зарплата позволяла рассчитывать на свободу действий. Некоторые сотрудники — выпускники Московского государственного технического университета им. Баумана, который уже давно поставляет кадры в министерство обороны. Рабочие процессы организованы на принципах строгой оперативной секретности, сотрудникам никогда не говорят, над чем работают другие отделы.

Как следует из утечки, этика фирмы патриотична. В канун Нового 2019 года один из сотрудников создал файл Microsoft Excel с советской военной музыкой и изображением медведя. Рядом с ним были слова: «APT Magma Bear». Это отсылка к российским государственным хакерским группам, таким как Cozy Bear и Fancy Bear, и, похоже, указывает на теневую деятельность самого Вулкана.

Пять месяцев спустя Марков напомнил своим работникам о Дне Победы, празднике 9 мая, отмечающем разгром Красной Армией нацистской Германии в 1945 году. «Это важное событие в истории нашей страны», — сказал он сотрудникам. «Я вырос на фильмах о войне, мне посчастливилось общаться с ветеранами и слушать их рассказы. Эти люди погибли за нас, чтобы мы могли жить в России».

Один из самых масштабных проектов Вулкана был осуществлён с благословения самого печально известного кремлёвского подразделения кибервоинов, известного как Sandworm. По данным прокуратуры США и западных правительств, за последнее десятилетие Sandworm отвечал за хакерские операции поразительного масштаба. Они совершили множество злонамеренных действий: политические манипуляции, киберсаботаж, вмешательство в выборы, слив электронных писем и утечки информации.

В 2015 году Sandworm вывели из строя энергосистему Украины. В следующем году они участвовали в дерзкой операции России по срыву президентских выборов в США. Двум его оперативникам были предъявлены обвинения в распространении электронных писем, украденных у Хиллари Клинтон, с помощью подставного лица Guccifer 2.0. Затем в 2017 году Sandworm похитили ещё больше данных в попытке повлиять на исход президентских выборов во Франции, утверждают в США.

В том же году группа осуществила самую масштабную кибератаку в истории. Оперативники использовали специально разработанную вредоносную программу под названием NotPetya. Начавшись в Украине, NotPetya быстро распространилась по всему миру. Она вывела из строя судоходные компании, больницы, почтовые системы и фармацевтические производства — цифровой натиск перекинулся из виртуального мира в физический.

Файлы Вулкан проливают свет на часть цифрового механизма, который может сыграть роль в следующей атаке Sandworm.

Система, «созданная для наступательных целей»

Специальное подразделение в составе «главного центра специальных технологий» ГРУ, Sandworm известен внутри страны под полевым номером 74455. Этот код появляется в файлах Вулкана в качестве «утверждающей стороны» на техническом документе. В нем описывается «протокол обмена данными» между, очевидно, уже существовавшей военной базой данных, содержащей сведения о слабых местах программного и аппаратного обеспечения, и новой системой, которую Вулкану было поручено помочь создать: Скан-В.

Хакерские группы, такие как Sandworm, проникают в компьютерные системы путём поиска слабых мест. Скан-В поддерживает этот процесс, проводя автоматизированную разведку потенциальных целей по всему миру в поисках потенциально уязвимых серверов и сетевых устройств. Полученная информация затем сохраняется в хранилище данных, предоставляя хакерам автоматизированный способ идентификации целей.

Габби Ронконе, ещё один эксперт компании Mandiant, специализирующейся на кибербезопасности, привёл в качестве аналогии сцены из старых военных фильмов, где люди размещают «свою артиллерию и войска на карте. Они хотят понять, где находятся вражеские танки и куда им нужно ударить первыми, чтобы прорвать вражеские ряды», — сказала она.

Проект Скан-В был заказан в мае 2018 года Институтом инженерной физики — исследовательским учреждением в Московской области, тесно связанным с ГРУ. Все детали были засекречены. Неясно, был ли Sandworm предполагаемым пользователем системы, но в мае 2020 года команда из Вулкана посетила военный объект в Химках, том же городе на окраине Москвы, где базируется хакерское подразделение, для тестирования системы Скан-В.

» Скан-В определённо создан для наступательных целей. Он удобно вписывается в организационную структуру и стратегический подход ГРУ», — сказал один из аналитиков после изучения документов. «Подобные сетевые схемы и проектные документы встречаются нечасто. Это действительно очень сложный материал».

Просочившиеся файлы не содержат информации о российском вредоносном коде, или вредоносном ПО, используемом для хакерских операций. Однако аналитик Google сообщил, что в 2012 году технологическая компания связала Вулкан с операцией использования вредоносной программы, известной как MiniDuke. СВР, российская служба внешней разведки, использовала MiniDuke в фишинговых кампаниях. Утечка показывает, что часть СВР под прикрытием, военная часть 33949, заключила контракт с Вулкан для работы над несколькими проектами. Компания присвоила своему клиенту кодовые названия «санаторий» и «диспансер».

Контроль интернета, слежка и дезинформация

В 2018 году группа сотрудников компании Вулкан отправилась на юг, чтобы принять участие в официальном тестировании масштабной программы, позволяющей контролировать интернет, вести слежку и дезинформацию. Встреча проходила в связанном с ФСБ научно-исследовательском радиотехническом институте в Ростове-на-Дону. Он привлёк Вулкан в качестве субподрядчика для помощи в создании новой системы, получившей название Амезит, которая также была связана в утечке с российскими военными.

«Над Амезитом работало много людей. Были вложены деньги и время», — вспоминает бывший сотрудник. «Другие компании тоже были вовлечены, возможно, потому что проект был таким большим и важным».

Вулкан сыграл центральную роль. Она выиграла первоначальный контракт на создание системы Амезит в 2016 году, но, судя по документам, некоторые части Амезита все ещё совершенствовались инженерами Вулкана вплоть до 2021 года, с планами дальнейшего развития в 2022 году.

Одна из частей Амезита ориентирована на внутренний рынок, позволяя оперативникам захватывать и брать под контроль интернет, если в российском регионе начнутся беспорядки или страна одержит верх над территорией конкурирующего государства, например, Украины. Интернет-трафик, считающийся политически вредным, может быть удалён до того, как он успеет распространиться.

Внутренний документ на 387 страницах объясняет, как работает Амезит. Военным необходим физический доступ к оборудованию, такому как вышки мобильной связи, и к беспроводным коммуникациям. Как только они контролируют передачу данных, трафик можно перехватить. Военные шпионы могут идентифицировать людей, просматривающих веб-страницы, видеть, что они делают в Интернете, и отслеживать информацию, которой обмениваются пользователи.

После прошлогоднего вторжения Россия арестовала участников антивоенных протестов и приняла карательные законы, чтобы предотвратить публичную критику того, что Путин называет «специальной военной операцией». Файлы Вулкан содержат документы, связанные с операцией ФСБ по мониторингу использования социальных сетей внутри России в гигантских масштабах с использованием семантического анализа для выявления «враждебного» контента.

По словам источника, знакомого с работой Вулкан, фирма разработала для ФСБ программу массового сбора данных под названием «Фракция». Она проверяет такие сайты, как Facebook или «Одноклассники» — российский аналог — в поисках ключевых слов. Цель — выявить потенциальных оппозиционеров по данным из открытых источников.

Сотрудники Вулкана регулярно посещали Центр информационной безопасности ФСБ в Москве — киберподразделение ведомства — для консультаций по секретной программе. Это здание находится рядом со штаб-квартирой ФСБ на Лубянке и книжным магазином; согласно утечке, шпионов этого подразделения в шутку прозвали «книголюбами».

Разработка этих секретных программ говорит о паранойе, лежащей в основе российского руководства. Оно боится уличных протестов и революций, подобных тем, что происходят в Украине, Грузии, Кыргызстане и Казахстане. Москва рассматривает интернет как важнейшее оружие для поддержания порядка. У себя дома Путин расправился со своими оппонентами. Диссиденты сидят в тюрьмах, критиков, таких как Алексей Навальный, травят и сажают в тюрьмы.

Вопрос о том, использовались ли системы Амезит в оккупированной Украине, остаётся открытым. В 2014 году Россия оккупировала под прикрытием восточные города Донецк и Луганск. С прошлого года она захватила новые территории и отключила украинский интернет и мобильную связь в контролируемых ею районах. Украинские граждане были вынуждены подключаться к интернету через провайдеров связи в Крыму, а сим-карты выдавались в «фильтрационных» лагерях, управляемых ФСБ.

Однако репортёрам удалось отследить реальную деятельность, осуществляемую поддельными аккаунтами в социальных сетях, связанными с Вулкан как частью подсистемы Амезит под кодовым названием PRR.

Инструменты для автоматизированной внутренней пропаганды

Уже известно, что Кремль использовал свою фабрику дезинформации — петербургское Агентство интернет-исследований, которое было внесено в санкционный список США. За операцией по массовой манипуляции стоит миллиардер Евгений Пригожин, близкий союзник Путина. Файлы Вулкан показывают, как российские военные наняли частного подрядчика для создания аналогичных инструментов для автоматизированной внутренней пропаганды.

Эта подсистема Амезит позволяет российским военным проводить широкомасштабные тайные операции по дезинформации в социальных сетях и во всем интернете, создавая аккаунты, похожие на реальных людей в сети, или аватары. У аватаров есть имена и украденные личные фотографии, которые затем культивируются в течение нескольких месяцев для создания реалистичного цифрового следа.

Утечка содержит скриншоты фальшивых аккаунтов в Twitter и хэштегов, использовавшихся российскими военными с 2014 года до начала этого года. Они распространяли дезинформацию, включая теорию заговора в отношении Хиллари Клинтон и отрицание того, что в результате российских бомбардировок Сирии погибли мирные жители. После вторжения в Украину один фальшивый аккаунт в Твиттере, связанный с Вулкан, написал: «Отличный лидер #Путин».

Другой проект, разработанный на базе Вулкан и связанный с Амезитом, гораздо более угрожающий. Под кодовым названием Кристал-2В он представляет собой учебную платформу для российских кибер-оперативников. Способная обеспечить одновременное использование до 30 обучаемых, она, по всей видимости, имитирует атаки на ряд важнейших объектов национальной инфраструктуры: железнодорожные линии, электростанции, аэропорты, водные пути, порты и промышленные системы управления.

Постоянный риск безопасности?

Навязчивый и разрушительный характер инструментов, для создания которых был нанят Вулкан, ставит сложные вопросы перед разработчиками программного обеспечения, которые работали над этими проектами. Можно ли назвать их кибер-наемниками? Или российскими шпионами? Некоторые почти наверняка ими являются. Другие, возможно, просто винтики в более широкой машине, выполняющие важные инженерные задачи для военно-кибернетического комплекса своей страны.

До вторжения России в Украину в 2022 году сотрудники Вулкана открыто ездили в Западную Европу, посещали конференции по ИТ и кибербезопасности, включая конференцию в Швеции, чтобы пообщаться с делегатами из западных фирм по безопасности.

Бывшие выпускники Вулкана сейчас живут в Германии, Ирландии и других странах ЕС. Некоторые работают в глобальных технологических корпорациях. Двое работают в Amazon Web Services и Siemens. Siemens отказался комментировать информацию о конкретных сотрудниках, но сказал, что относится к подобным вопросам «очень серьёзно». Компания Amazon заявила, что внедрила «строгий контроль» и что защита данных клиентов является её «главным приоритетом».

Неясно, представляют ли бывшие инженеры Вулкана, находящиеся сейчас на Западе, угрозу безопасности, и попали ли они в поле зрения западных контрразведывательных служб. У большинства, судя по всему, есть родственники в России, и эта уязвимость, как известно, использовалась ФСБ для давления на российских специалистов за рубежом с целью заставить их сотрудничать.

Один из бывших сотрудников, с которым связался репортёр, выразил сожаление по поводу того, что помогал российскому военному и внутреннему шпионскому ведомству. «Вначале было неясно, для чего будет использована моя работа», — сказал он. «Со временем я понял, что дальше так продолжаться не может, и что я не хочу поддерживать режим. Я боялся, что со мной что-то случится, или я окажусь в тюрьме».

Для анонимного информатора, стоявшего за файлами Вулкан, тоже существовали огромные риски. Российский режим известен тем, что охотится на тех, кого считает предателями. В своём кратком обмене мнениями с немецким журналистом автор утечки сказал, что он знал, что предоставление секретной информации иностранным СМИ опасно. Но они приняли меры предосторожности, которые изменили их жизнь. По их словам, они оставили свою прежнюю жизнь позади и теперь существуют «как призрак».

Отправить ответ

Для отправки комментария вам необходимо авторизоваться.